-

@Kedare Euh ben c’est la notion même de build reproductible hein… TOUS les paquets Debian sont construits comme ça…

-

@Kedare Le paquet final doit être construit uniquement avec les données du paquet source et des dépendances debian de build. C’est le modèle même minimal d’un build reproductible.

-

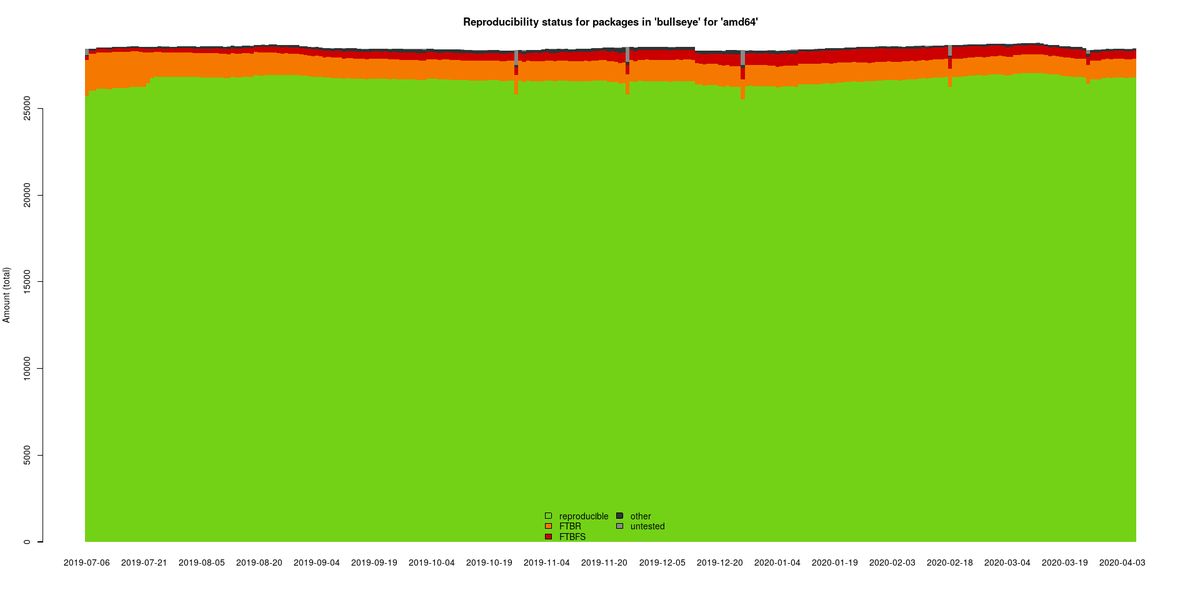

@Kedare Et Debian est assez intolérant avec les builds pas reproductibles. 94% des paquets Debian le sont, ie qu’on peut reconstruire le binaire à l’identique (au bit près) n’importe quand à partir des seuls paquets sources.

-

@Kedare C’est un poil la base de la sécu… Savoir éventuellement remonter aux sources d’un binaire à partir de son empreinte (toute construction d’un paquet même sur des machines différentes redonne la même empreinte, donc on a une bijection signature/binaire/source).

-

@Kedare Ça permet aussi la gestion des patches upstream. En permettant aux équipes de mainteneur de rebuilder depuis les sources en y incluant des patches sans risquer l’introduction de nouvelles fonctionnalités/régressions.

-

@Kedare Dans la même veine, la gestion du LTS, puisqu’en cas de faille de sécu, tu peux rétroporter un patch upstream sur une version plus vieille downstream.

-

@Kedare Ça permet aussi la confiance en le logiciel. Même binaire = même source. On a du coup la certitude que ce qui est livré/utilisé correspond aux sources audités. Pas à un vague truc ajouté dans les sources à la compil et dispo nul part.

-

@Kedare Ça garantit que le paquet pourra être reconstruit à l’identique dans 6 mois. Et aussi qu’il part d’une base unique pour l’ensemble des architectures à construire (arm, amd, sparc…)

aeris22’s Twitter Archive—№ 92,421

aeris22’s Twitter Archive—№ 92,421